Recientemente, nos encontramos con una discusión alarmante en un grupo de Telegram, dedicado a la comercialización de credenciales robadas y otras actividades fraudulentas. En esta conversación, uno de los miembros compartió un tutorial práctico sobre cómo replicar las técnicas utilizadas por la conocida operación de cibercrimen IntelBrokers, destacando la facilidad con que individuos, incluso sin grandes habilidades técnicas, pueden realizar ataques similares.

Herramientas Comunes en Manos Equivocadas

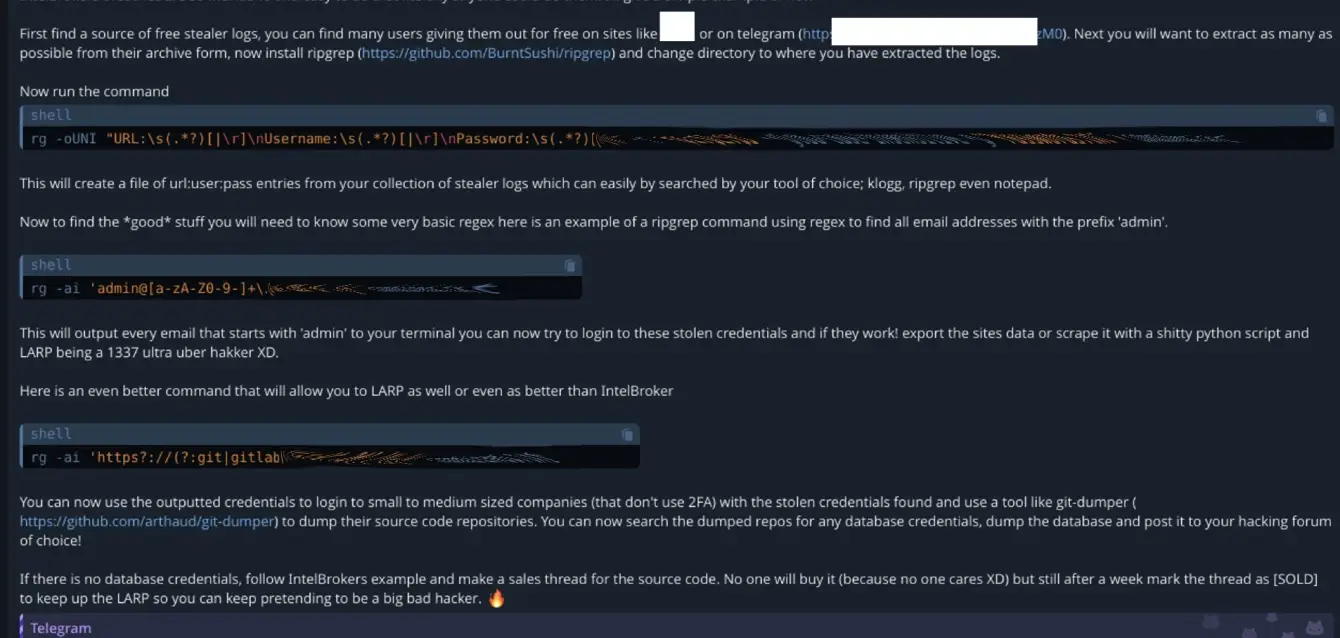

El tutorial se centra en el uso de ripgrep (rg), una herramienta normalmente utilizada por desarrolladores y administradores para realizar búsquedas eficientes en grandes volúmenes de texto. Sin embargo, al ser empleada de manera maliciosa, esta herramienta se convierte en un medio poderoso para la extracción de credenciales sensibles, como inicios de sesión y contraseñas, a partir de registros (credenciales) robados. La simplicidad con que los comandos son presentados en la conversación demuestra que prácticamente cualquier persona puede utilizar estas técnicas para comprometer sistemas y acceder a información privada.

El Camino del Fraude

La conversación sugiere que, después de extraer las credenciales, los defraudadores pueden usarlas para acceder a cuentas en pequeñas y medianas empresas, que frecuentemente no implementan autenticación de dos factores (2FA). Herramientas como git-dumper son mencionadas para robar repositorios de código fuente, los cuales pueden contener más credenciales y secretos. Además, el grupo incentiva la práctica de simular ser un «hacker profesional» al vender este material en foros de cibercrimen, incluso si el valor de lo obtenido es mínimo.

La Realidad Preocupante

Este ejemplo destaca una cuestión preocupante: la facilidad con que los cibercriminales pueden aprovechar herramientas legítimas y públicas para fines ilícitos. La accesibilidad de estas herramientas, combinada con la falta de concientización y seguridad adecuadas por parte de las empresas, crea un terreno fértil para ataques que pueden resultar en serios daños financieros y de reputación.

Mercado Saturado

Un aspecto que llama la atención en la conversación del grupo es la manera en que los criminales describen la venta de datos robados. De forma casi cómica, el autor sugiere que, después de obtener las credenciales e información de las víctimas, es posible «abrir un hilo de venta» en los foros de cibercrimen, similar a las prácticas vistas por IntelBrokers. Sin embargo, él mismo admite que, muchas veces, nadie se interesa por estos datos, dado el volumen de información robada disponible en la dark web.

La ironía presente en el mensaje destaca un escenario en que los propios cibercriminales reconocen la saturación del mercado de datos robados. Esto, sin embargo, no disminuye la gravedad de la situación. Incluso si la venta de cierta información no es lucrativa, la exposición de datos sensibles en ambientes públicos o privados aún representa una amenaza significativa para individuos y organizaciones.

El proceso de crear un hilo de venta en foros, aunque sea solo para «mantener la pose» de hacker, revela cómo los criminales no solo lucran, sino también construyen reputaciones en sus comunidades. Estas reputaciones son, muchas veces, usadas para promover ventas futuras, aumentar la credibilidad entre ellos o incluso reclutar nuevos miembros para sus redes criminales.

Conclusión

Esta práctica refleja un lado sombrío incluso del mercado de datos robados, donde, aunque la información no tenga valor comercial, su exposición pública aún puede causar daños irreparables. Para las empresas, la lección es clara: cada conjunto de datos expuesto, por más insignificante que parezca, puede ser usado de maneras que van mucho más allá de la simple venta. Esto refuerza la importancia de una seguridad robusta y una vigilancia constante para evitar que la información sensible acabe en manos equivocadas.

Es fundamental que las organizaciones revisen continuamente sus prácticas de seguridad y adopten medidas proactivas, como la autenticación de dos factores y la auditoría constante de registros y accesos. Además, la educación sobre las amenazas cibernéticas y la promoción de buenas prácticas de seguridad son esenciales para mitigar riesgos y proteger información sensible de ser explotada por criminales.