Recentemente, nos deparamos com uma discussão alarmante em um grupo do Telegram, dedicado à comercialização de credenciais roubadas e outras atividades fraudulentas. Nesta conversa, um dos membros compartilhou um tutorial prático sobre como replicar as técnicas usadas pela conhecida operação de cibercrime IntelBrokers, destacando a facilidade com que indivíduos, mesmo sem grandes habilidades técnicas, podem realizar ataques similares.

Ferramentas Comuns em Mãos Erradas

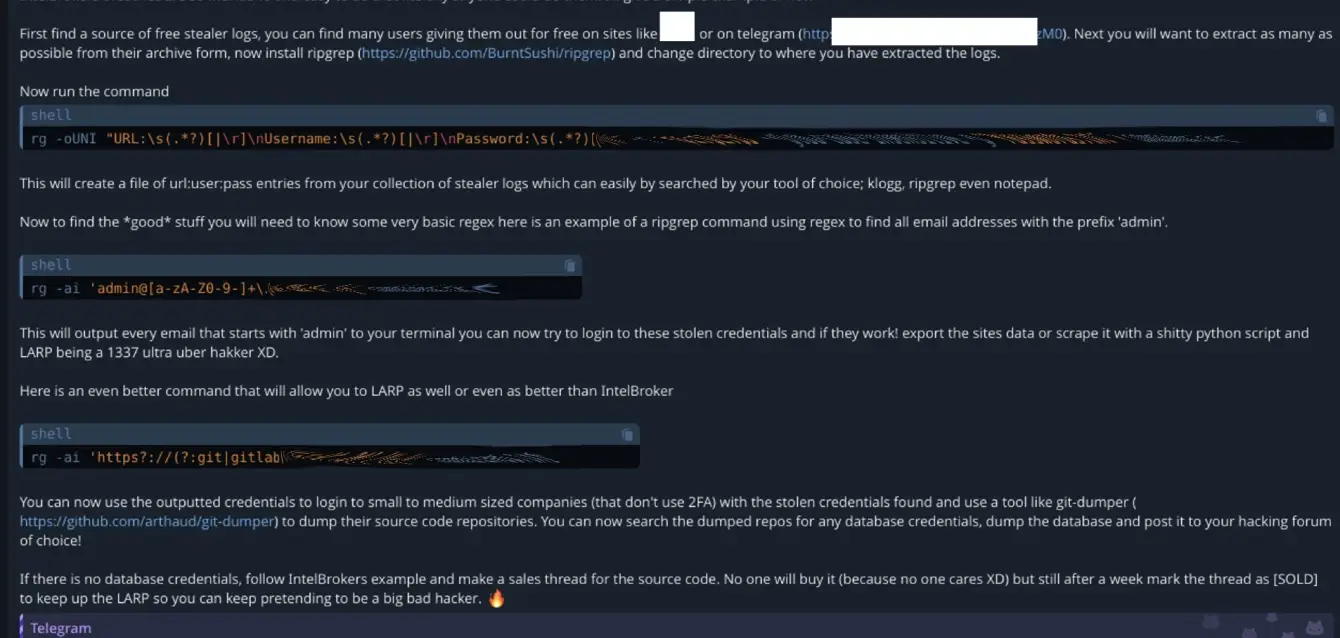

O tutorial se concentra no uso do ripgrep (rg), uma ferramenta normalmente utilizada por desenvolvedores e administradores para realizar buscas eficientes em grandes volumes de texto. No entanto, ao ser empregada de maneira maliciosa, essa ferramenta se torna um meio poderoso para a extração de credenciais sensíveis, como logins e senhas, a partir de logs (credenciais) roubados. A simplicidade com que os comandos são apresentados na conversa demonstra que praticamente qualquer pessoa pode utilizar essas técnicas para comprometer sistemas e acessar informações privadas.

O Caminho da Fraude

A conversa sugere que, após extrair as credenciais, os fraudadores podem usá-las para acessar contas em pequenas e médias empresas, que frequentemente não implementam autenticação em duas etapas (2FA). Ferramentas como o git-dumper são mencionadas para roubar repositórios de código-fonte, os quais podem conter mais credenciais e segredos. Além disso, o grupo incentiva a prática de simular ser um “hacker profissional” ao vender esse material em fóruns de cibercrime, mesmo que o valor do que foi obtido seja mínimo.

A Realidade Preocupante

Este exemplo destaca uma questão preocupante: a facilidade com que criminosos cibernéticos podem alavancar ferramentas legítimas e públicas para fins ilícitos. A acessibilidade dessas ferramentas, combinada com a falta de conscientização e segurança adequadas por parte das empresas, cria um terreno fértil para ataques que podem resultar em sérios danos financeiros e reputacionais.

Mercado Saturado

Um aspecto que chama a atenção na conversa do grupo é a maneira como os criminosos descrevem a venda de dados roubados. De forma quase cômica, o autor sugere que, após obter as credenciais e informações das vítimas, é possível “abrir uma thread de venda” nos fóruns de cibercrime, similar às práticas vistas pela IntelBrokers. Contudo, ele mesmo admite que, muitas vezes, ninguém se importa com esses dados, dado o volume de informações roubadas disponíveis na dark web.

A ironia presente na mensagem destaca um cenário em que os próprios cibercriminosos reconhecem a saturação do mercado de dados roubados. Isso, entretanto, não diminui a gravidade da situação. Mesmo que a venda de certas informações não seja lucrativa, a exposição de dados sensíveis em ambientes públicos ou privados ainda representa uma ameaça significativa para indivíduos e organizações.

O processo de criar uma thread de venda em forums, mesmo que seja só para “manter a pose” de hacker, revela como os criminosos não apenas lucram, mas também constroem reputações em suas comunidades. Essas reputações são, muitas vezes, usadas para promover vendas futuras, aumentar a credibilidade entre eles ou até mesmo recrutar novos membros para suas redes criminosas.

Conclusão

Essa prática reflete um lado sombrio até mesmo do mercado de dados roubados, onde, mesmo que as informações não tenham valor comercial, a sua exposição pública ainda pode causar danos irreparáveis. Para as empresas, a lição é clara: cada conjunto de dados exposto, por mais insignificante que pareça, pode ser usado de maneiras que vão muito além da simples venda. Isso reforça a importância de uma segurança robusta e uma vigilância constante para evitar que informações sensíveis acabem nas mãos erradas.

É fundamental que as organizações revisem continuamente suas práticas de segurança e adotem medidas proativas, como a autenticação em duas etapas e a auditoria constante de logs e acessos. Além disso, a educação sobre as ameaças cibernéticas e a promoção de boas práticas de segurança são essenciais para mitigar riscos e proteger informações sensíveis de serem exploradas por criminosos.