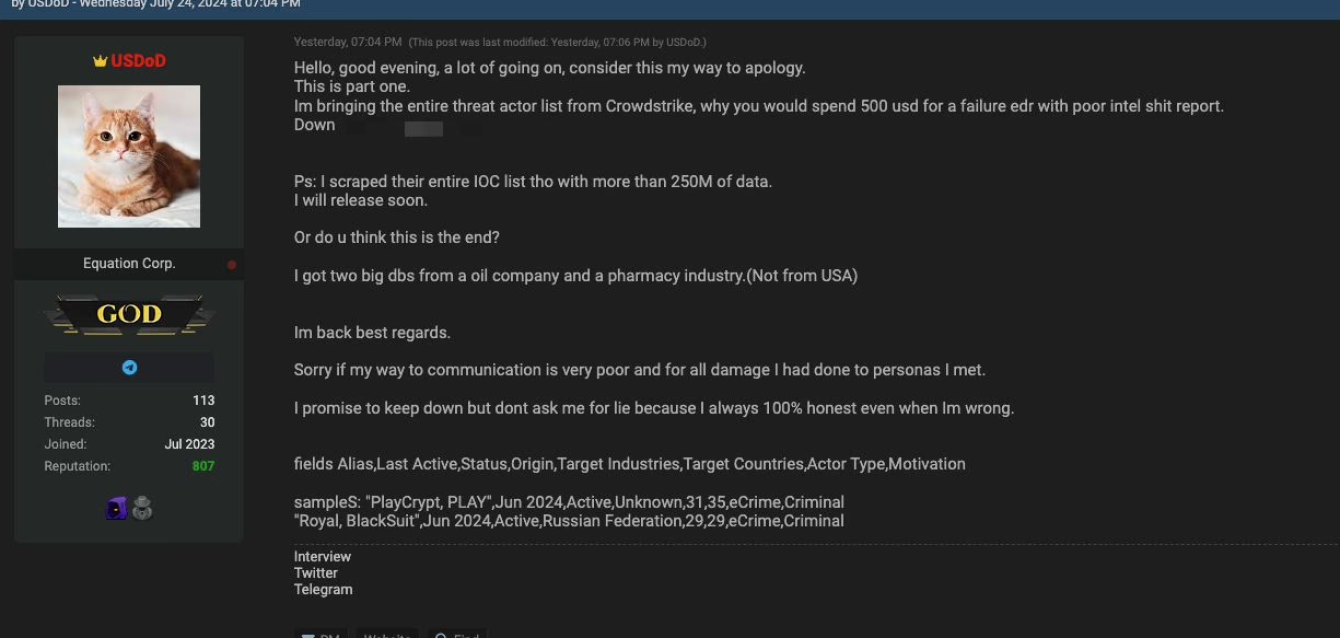

El usuario USDoD publicó en el foro de cibercrimen BreachForums que había obtenido lo que alegaba ser «toda la lista de actores de amenaza» de CrowdStrike. El usuario también afirmó poseer «toda la lista de IOC [Indicadores de Compromiso]» de CrowdStrike y que la publicaría «pronto». Para respaldar su afirmación, USDoD proporcionó un enlace de descarga de la supuesta lista de actores de amenaza y compartió campos de datos de muestra.

El archivo CSV contiene datos de 245 actores de amenazas que son relativamente públicos. Según USDoD, estos datos fueron obtenidos a través de una técnica llamada scraping, que implica la extracción de información disponible públicamente en sitios web. USDoD afirmó que utilizó esta técnica en el sitio web oficial de CrowdStrike, sugiriendo que los datos no fueron robados de manera tradicional, sino recopilados de una fuente accesible públicamente.

Sin embargo, es importante señalar que el acceso a esta información pudo haber sido facilitado por el uso de credenciales filtradas obtenidas a través de «stealers». Los stealers son tipos de malware diseñados para robar información sensible de sistemas infectados, incluyendo credenciales de inicio de sesión y datos financieros. En este contexto, es posible que USDoD haya utilizado credenciales robadas para acceder a una sección restringida del sitio web de CrowdStrike, donde estos datos estaban disponibles, y luego realizar el scraping.

Para obtener más detalles sobre el contenido mencionado o para saber cómo protegerse contra filtraciones de datos a través de Stealers, contacte a nuestro equipo de especialistas, que está listo para proporcionar orientación y soporte personalizado.

En cuanto a la afirmación de tener una lista de 250 millones de Indicadores de Compromiso (IoCs), esto podría representar una filtración de datos más significativa y sensible. Los IoCs son información utilizada para identificar posibles actividades maliciosas en sistemas de TI, como direcciones IP maliciosas, dominios sospechosos o firmas de malware. Si esta lista de IoCs es legítima y efectivamente proviene de CrowdStrike, podría incluir información crítica para la ciberseguridad de muchas organizaciones, convirtiéndose en un activo valioso para los atacantes.

Además, USDoD afirmó haber obtenido «dos grandes bases de datos de una empresa petrolera y de una industria farmacéutica (no de EE.UU.).» No quedó claro si estas alegaciones estaban relacionadas con la supuesta filtración de datos de CrowdStrike.

El archivo CSV contiene información detallada sobre diversas entidades de amenazas cibernéticas, incluyendo alias, estado de actividad, orígenes, industrias y países objetivo, tipo de actor y motivación. El análisis del contenido revela lo siguiente:

Diversidad de Actores y Orígenes: El archivo enumera una amplia variedad de actores cibernéticos, con orígenes geográficos predominantemente en la Federación Rusa, Europa Oriental, China e Irán. También se mencionan actores de Brasil, Colombia y otros países.

Motivaciones y Tipos de Actividades: Las motivaciones de los actores varían entre crímenes cibernéticos, hacktivismo y actividades patrocinadas por estados. Muchos grupos están involucrados en campañas de intrusión dirigidas, frecuentemente motivadas por razones políticas o económicas.

Industrias y Países Objetivo: Los datos indican que los objetivos incluyen una amplia gama de industrias y países, con algunos actores enfocándose en múltiples sectores y regiones. Esto refleja la estrategia diversificada y el alcance global de muchas de estas amenazas.

Estado de Actividad: La mayoría de los grupos listados están activos hasta junio de 2024, con algunos grupos identificados como inactivos o retirados. Esto sugiere una constante evolución del panorama de amenazas, con grupos surgiendo, transformándose o desapareciendo a lo largo del tiempo.

Especificidades de los Grupos: El archivo detalla las operaciones y características de varios grupos, como el uso de múltiples alias, asociaciones con campañas conocidas y técnicas específicas de ataque.

More Information About Hacker USDoD

USDoD tiene un historial de hacer afirmaciones exageradas, probablemente para aumentar su reputación en círculos hacktivistas y de cibercrimen. En el pasado, afirmó haber realizado una operación de hack-and-leak dirigida a una plataforma de redes profesionales, pero fuentes de la industria desmintieron estas afirmaciones, señalando que los datos fueron obtenidos a través de web scraping y no por una invasión dirigida, similar al caso ocurrido ahora en el sitio web de CrowdStrike.

Desde al menos 2020, USDoD ha estado involucrado en violaciones tanto hacktivistas como motivadas financieramente, utilizando principalmente tácticas de ingeniería social para acceder a datos sensibles. En los últimos dos años, el enfoque del usuario cambió hacia campañas de intrusión. Desde enero de 2024, USDoD ha buscado diversificar y expandir sus actividades cibernéticas, incluyendo la administración de foros de cibercrimen.

Más recientemente, USDoD afirmó haber invadido Thales, una importante organización de defensa, y compartió datos de muestra para corroborar esta afirmación, aunque aún no ha sido confirmada oficialmente. El usuario opera con un enfoque humorístico y, en una reciente entrevista con DataBreaches, reveló detalles sobre su identidad, incluyendo su edad, nacionalidad y supuestas conexiones con oficiales de alto rango en España.

El hacker, que está en sus 30 años, confirmó que no es de origen ruso y enfatizó que opera de forma independiente, sin asociación con grupos de ransomware. Originalmente de América del Sur pero actualmente residiendo en Portugal, mencionó: «El inglés no es mi lengua principal», según DataBreaches.

A mediados de mayo de este año, en uno de los canales privados de BreachForums, uno de los miembros mencionó que USDoD era de nacionalidad brasileña. En respuesta, USDoD marcó el comentario con un emoticón de «secreto», alimentando especulaciones sobre su verdadero origen.

Anteriormente, el hacker filtró información sensible sobre aproximadamente 3,200 proveedores de Airbus en BreachForums, alegando haber adquirido estos datos a través de contraseñas robadas de un empleado de una aerolínea turca con acceso a los sistemas de Airbus.