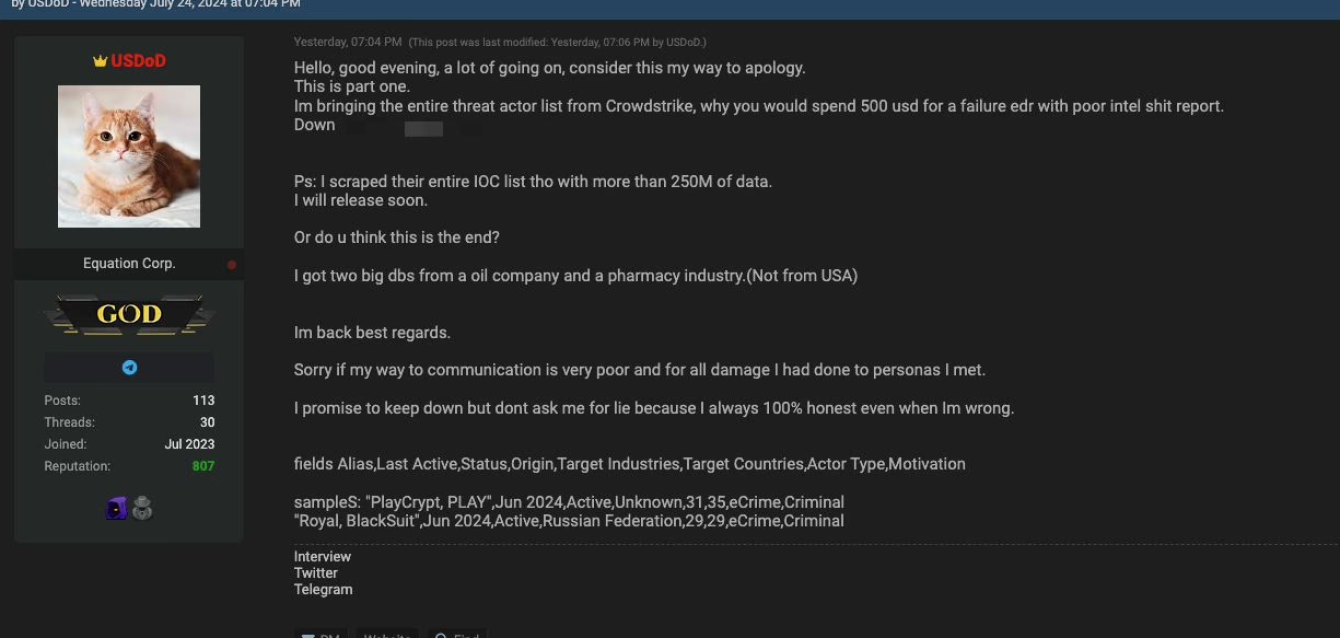

O usuário USDoD publicou no fórum de crimes cibernéticos BreachForums que obteve o que alegava ser “toda a lista de atores de ameaça” da CrowdStrike. O usuário também afirmou possuir “toda a lista de IOC [Indicadores de Comprometimento]” da CrowdStrike e que a divulgaria “em breve”. Para sustentar sua alegação, o USDoD forneceu um link para download da suposta lista de atores de ameaça e compartilhou campos de dados de amostra.

O arquivo CSV contém dados de 245 atores de ameaças que são relativamente públicos. Segundo o USDoD, esses dados foram obtidos através de uma técnica chamada scraping, que envolve a extração de informações disponíveis publicamente em sites. O USDoD afirmou que utilizou essa técnica no site oficial da CrowdStrike, sugerindo que os dados não foram roubados de maneira tradicional, mas sim coletados de uma fonte acessível publicamente.

No entanto, é importante notar que o acesso a essas informações pode ter sido facilitado pelo uso de credenciais vazadas obtidas via “stealers”. Stealers são tipos de malware projetados para roubar informações sensíveis de sistemas infectados, incluindo credenciais de login e dados financeiros. Nesse contexto, é possível que o USDoD tenha utilizado credenciais roubadas para acessar uma seção restrita do site da CrowdStrike, onde esses dados estavam disponíveis, e então realizado o scraping.

Para obter mais detalhes sobre o conteúdo mencionado ou para saber como se proteger contra vazamentos de dados através de Stealers, entre em contato com nosso time de especialistas, que está pronto para fornecer orientações e suporte personalizado.

Quanto à alegação de ter uma lista de 250 milhões de Indicadores de Comprometimento (IoCs), isso pode representar um vazamento de dados mais significativo e sensível. IoCs são informações usadas para identificar possíveis atividades maliciosas em sistemas de TI, como endereços IP maliciosos, domínios suspeitos ou assinaturas de malware. Se essa lista de IoCs for legítima e de fato proveniente da CrowdStrike, ela poderia incluir informações críticas para a segurança cibernética de muitas organizações, tornando-se um ativo valioso para atacantes.

Além disso, o USDoD afirmou ter obtido “dois grandes bancos de dados de uma empresa de petróleo e de uma indústria farmacêutica (não dos EUA).” Não ficou claro se essas alegações estavam relacionadas ao suposto vazamento de dados da CrowdStrike.

O arquivo CSV contém informações detalhadas sobre diversas entidades de ameaças cibernéticas, incluindo aliases, status de atividade, origens, indústrias e países alvos, tipo de ator e motivação. A análise do conteúdo revela o seguinte:

- Diversidade de Atores e Origens: O arquivo lista uma ampla variedade de atores cibernéticos, com origens geográficas predominantemente na Federação Russa, Europa Oriental, China e Irã. Também são mencionados atores do Brasil, Colômbia e outros países.

- Motivações e Tipos de Atividades: As motivações dos atores variam entre crimes cibernéticos, hacktivismo e atividades patrocinadas pelo estado. Muitos grupos estão envolvidos em campanhas de intrusão direcionadas, frequentemente motivadas por razões políticas ou econômicas.

- Indústrias e Países Alvos: Os dados indicam que os alvos incluem uma ampla gama de indústrias e países, com alguns atores focando em múltiplos setores e regiões. Isto reflete a estratégia diversificada e o alcance global de muitas dessas ameaças.

- Estado de Atividade: A maioria dos grupos listados está ativa até junho de 2024, com alguns grupos identificados como inativos ou aposentados. Isso sugere uma constante evolução do cenário de ameaças, com grupos surgindo, transformando-se ou desaparecendo ao longo do tempo.

- Especificidades dos Grupos: O arquivo detalha as operações e características de vários grupos, como o uso de aliases múltiplos, associações com campanhas conhecidas e técnicas específicas de ataque.

Mais informações sobre o Hacker USDoD

O USDoD tem um histórico de fazer alegações exageradas, provavelmente para aumentar sua reputação nos círculos hacktivistas e de crimes cibernéticos. No passado ele afirmou ter realizado uma operação de hack-and-leak direcionada a uma plataforma de redes profissionais, mas fontes da indústria desmentiram essas alegações, afirmando que os dados foram obtidos através de web scraping e não por uma invasão direcionada, parecido com o caso acontecido agora no site da CrowdStrike.

Desde pelo menos 2020, o USDoD tem se envolvido em violações tanto hacktivistas quanto motivadas financeiramente, utilizando principalmente táticas de engenharia social para acessar dados sensíveis. Nos últimos dois anos, o foco do usuário mudou para campanhas de intrusão. Desde janeiro de 2024, o USDoD tem buscado diversificar e expandir suas atividades cibernéticas, incluindo a administração de fóruns de crimes cibernéticos.

Mais recentemente, o USDoD alegou ter invadido a Thales, uma grande organização de defesa, e compartilhou dados de amostra para corroborar essa afirmação, embora ainda não tenha sido confirmada oficialmente. O usuário opera com uma abordagem humorística e, em uma recente entrevista ao DataBreaches, revelou detalhes sobre sua identidade, incluindo sua idade, nacionalidade e alegadas conexões com oficiais de alto escalão na Espanha.

O hacker, que está na faixa dos 30 anos, confirmou que não é de origem russa e enfatizou que opera de forma independente, sem associação a grupos de ransomware. Originalmente da América do Sul, mas atualmente residindo em Portugal, ele mencionou: “O inglês não é minha língua principal,” segundo o DataBreaches.

Em meados de maio deste ano, em um dos canais privados do BreachForums, um dos membros mencionou que o USDoD era de nacionalidade Brasileira. Em resposta, o USDoD marcou o comentário com um emoticon de “segredo”, alimentando especulações sobre sua verdadeira origem.

Anteriormente, o hacker vazou informações sensíveis sobre cerca de 3.200 fornecedores da Airbus no BreachForums, alegando ter adquirido esses dados através de senhas roubadas de um funcionário de uma companhia aérea turca com acesso aos sistemas da Airbus.